事件回顾:2012年4月5日晚,xx突然发生无先兆的互联网断网事件,网页无法打开,从运维区进行PING外网包发现无回应并超时,主ISG2000防火墙无法打开,但是PING包有回应,延时较大,报警灯常亮,登录备线ISG2000防火墙发现较大攻击事件,该攻击事件来自内部网络。

事件分析:网络攻击攻击源往往来自于外部互联网对内部网络或者服务器的攻击,本次攻击事件为内部攻击源对网络出口攻击,导致网络拥堵和陷于瘫痪。根据防火墙日志尽心分析“2012-04-05 21:17:00 system emer 00005 SYN flood! From 11.12.13.2:8888 to 123.59.111.95:1433, proto TCP (zone Trust, int ethernet3/1). Occurred 1 times.

2012-04-05 21:17:00 system emer 00005 SYN flood! From 11.12.13.2:8888 to 123.59.111.95:445, proto TCP (zone Trust, int ethernet3/1). Occurred 1 times.

2012-04-05 21:17:00 system emer 00005 SYN flood! From 11.12.13.2:8888 to 123.59.111.95:135, proto TCP (zone Trust, int ethernet3/1). Occurred 1 times.

system alert 00008 IP spoofing! From 11.12.13.2:8888 to 123.59.108.245:135, proto TCP (zone Trust, int ethernet3/1). Occurred 1 times.

2012-04-05 21:17:00 system alert 00008 IP spoofing! From 11.12.13.2:8888 to 123.59.108.244:3306, proto TCP (zone Trust, int ethernet3/1). Occurred 1 times.

2012-04-05 21:17:00 system alert 00008 IP spoofing! From 11.12.13.2:8888 to 123.59.108.244:1433, proto TCP (zone Trust, int ethernet3/1). Occurred 1 times.”该攻击源为内部,因为攻击日志显示区域来自“zong Trust”,攻击实用的协议为“TCP协议”初步判断攻击类型为一种混合型黑客工具攻击,攻击方式为“SYN攻击+IP地址欺骗”。

SYN攻击是当前流行的DoS(拒绝服务攻击)与DDoS(分布式拒绝服务攻击)的方式之一,这是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(防火墙出现CPU负荷高或内存异常)的攻击方式,通常攻击源的机器会发送大量的半连接SYN_RCVD包,这种包为碎小包会异常占用硬件资源。由于集团防火墙为路由模式的防火墙,他会它截获所有通过的包并进行过滤和处理,当大量的数据包到防火墙后会影响防火墙的响应,juniper防火墙本省有一种处理机制,在处理大规模的数据连接时会无法登陆到WEB管理页面。

同时本次攻击有IP地址欺骗出现,攻击源地址进行了地址伪装,IP 欺骗, 简单来说就是向目标主机或网络发送源地址为非本机IP 地址的数据包。IP 欺骗在各种黑客攻击方法中都得到了广泛的应用, 比如, 进行拒绝服务攻击, 伪造TCP连接, 会话劫持, 隐藏攻击主机地址。

由于本次攻击来自内部,但是攻击源又进行了地址欺骗,网络中没有入侵检测和分析设备导致在排查时有一定难度,在尝试在交换机进行shutdown后集团赵工凭借丰富经验进行了重点服务器排查,最后定为到一台刚刚上线的服务器,拔掉服务器网线后网络明显恢复,插上网线后网络出现拥堵和无法上网。初步判断有可能是该服务器进行了网络攻击。

安全建议:通过本次事件建议首先确认该服务器是否是SYN攻击,通常遭到SYN Flood攻击后,首先要做的是确认取证,通过Netstat –n –p tcp >log.txt记录目前所有TCP连接状态是必要的。

为了保证xx网络的正常运转避免出现此类事件后无法快速准确的定位攻击源我们有如下建议:

1. 系统检测和修复。由于黑客工具都是利用服务器的操作系统漏洞进行了工具植入,我们建议要能够掌握服务器的漏洞情况,进行服务器系统必要的检测,及时发现系统存在的脆弱性,并及时地进行修复。

2. 加强系统病毒检测和清除。服务器和终端特别是对外提供业务的服务器应该统一安装防病毒工具,并能及时地进行升级,定期进行病毒检测,针对具备网络攻击的工具防病毒客户端应当安装防火墙模块对异常网络流量进行检测和封堵。

3. 加强对网络的监控和入侵检测。目前网络当中无法针对来自内部攻击做出预警和精确分析与定位,网络当中仅部署了针对外部威胁行为的防火墙、防病毒网关,建议能够采取必要的技术手段对内部的网络进行监控,了解网络当中的具体使用情况。尽早发现新威胁并做出响应,做到能偶探测恶意威胁、探测网络中断行为、网络内容检测等。清晰的安全状态可见性所带来的主动安全架构规划,一般入侵检测设备和主动威胁防护设备能够实现以上功能。

4. 加强分布式和可移动介质管理。网络安全风险一般主要来自两个方面,个是互联网另外一个是外部的存储介质,特别是针对服务器使用移动介质应当加强管理谨慎使用,建议进行杀毒后进行使用。

企业加强内网安全建设,利用网络安全软件提升局域网防渗透力度的具体方法:

大势至电脑文件防泄密系统(下载地址:

www.dashizhi.com/products_technology/products/13.html" style="border: 0px; font-style: inherit; font-variant-ligatures: inherit; font-variant-caps: inherit; font-variant-numeric: normal; font-variant-east-asian: normal; font-weight: inherit; font-stretch: inherit; font-size: inherit; line-height: 21px; font-family: "Microsoft YaHei"; vertical-align: baseline; color: rgb(0, 0, 238); text-decoration-line: underline; cursor: pointer; widows: 1; background-color: rgb(255, 255, 255);">https://

www.dashizhi.com/products_technology/products/13.html)是大势至软件公司经过多年在企业网络管理、局域网安全防护深耕细作、日积月累的技术结晶,一经推出便以各项优势先进国内同类产品。具体使用说明如下:

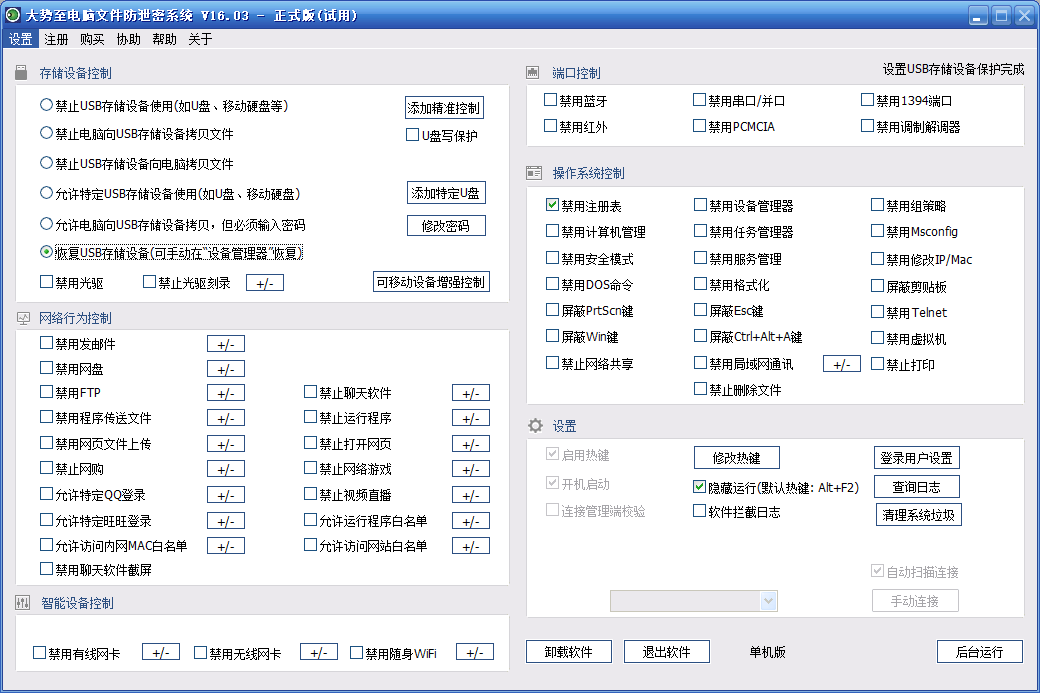

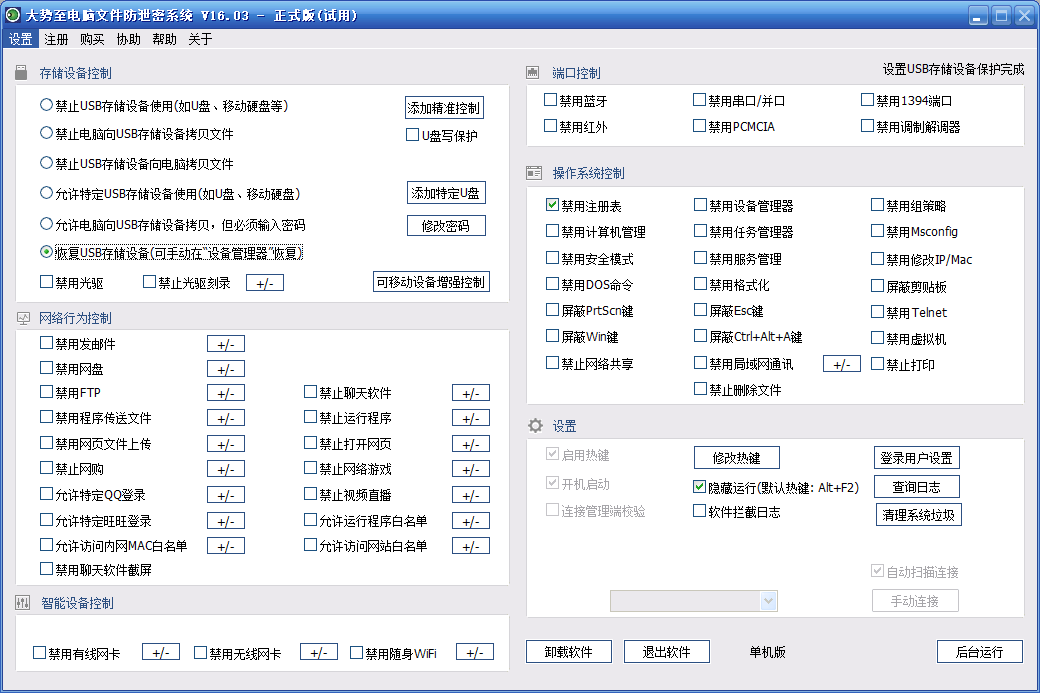

有鉴于此,大势至(北京)软件工程有限公司实时推出了可以有效控制电脑USB口使用、防止电脑随意使用优盘的“大势至电脑文件防泄密系统”。大势至电脑文件防泄密系统是一款适用于Windows操作系统的USB设备监控管理软件。该软件适用于企业、政府、军队、广告公司、设计单位等对信息安全性有特殊要求的机构,主要用于防止外部或内部人员有意或随意使用U盘、移动硬盘等USB移动存储设备拷贝内部机密信息而给单位带来的重大损失,达到有效保护单位商业机密的目的。如下图所示:

图:大势至电脑文件防泄密系统界面

系统功能

系统主要提供了以下核心功能:

a、全面监控USB存储设备的使用

》禁止电脑连接一切USB存储设备,包括:优盘、移动硬盘、手机、平板等,不影响USB鼠标、键盘、加密狗等。

》设置特定U盘,即电脑只能识别白名单列表中的U盘。同时还可以对特定U盘进行二次权限设置。

》只允许从U盘向电脑拷贝文件,禁止电脑向U盘拷贝文件,或只允许电脑向U盘拷贝文件,禁止U盘向电脑拷贝文件。

》 密码权限设置。设置从电脑向U盘、移动硬盘拷贝文件时需要输入管理员密码。

》禁用CD/DVD光驱、禁止光驱刻录功能,但是允许光驱读取、禁用软驱。

》监控USB存储设备拷贝记录。详细记录U盘拷贝电脑文件时的日志,包括拷贝时间、文件名称等。

b、全面防止网络途径泄密的行为

》禁止聊天软件泄密。设置特定QQ、允许QQ聊天但禁止传文件、禁止QQ群传文件、禁止微信传文件等。

》禁止邮箱外传文件。禁止登录一切邮箱、允许登录特定邮箱、只允许收邮件禁止发送邮件等。

》禁止网盘向外传文件。禁止使用一切网盘、云盘,也可以设置使用特定网盘、云盘等。

》程序黑白名单管理。设置禁止运行的程序列表,或者设置只允许运行的程序列表。

》网页黑白名单管理。设置禁止打开的网址名单,或者设置只允许打开的网址名单。

》禁止登录论坛、博客、贴吧、空间等,禁止使用FTP上传文件、禁止手机和电脑通过网络互传文件等。

c、操作系统底层防护

》禁用注册表、禁用设备管理器、禁用组策略、禁用计算机管理、禁用任务管理器、禁用Msconfig、禁用安全模式、禁用光盘启动电脑、禁用红外、禁用串口/并口、禁用1394、禁用PCMCIA、禁用调制解调器

》禁用U盘启动电脑、禁用DOS命令、禁用格式化和Ghost、禁止修改IP/Mac、屏蔽PrtScn、屏蔽Esc键、屏蔽剪贴板、禁止网络共享、禁止查看进程、屏蔽Win键、屏蔽Ctrl+Alt+A键、禁用Telnet、开机系统自动隐藏运行

》设置全局白名单、禁止局域网通讯、禁用虚拟机、禁止创建用户、禁用有线网卡、禁用无线网卡、禁止安装随身WIFI、禁用蓝牙、登录密码设置、软件唤出热键管理、安装目录权限管理、UAC管理、恢复管理

》禁止开机按F8进入安全模式、禁止光驱启动操作系统、禁止U盘启动操作系统、禁止PE盘启动电脑等,防止各种手段绕过系统监控的情况。