010-82825512,010-82825051

技术热线:010-82825062

公司总机:010-62656060

400专线:4007-06-05-04

973273684 / 1037738460 / 943876988 / 947876927

技术支持 (QQ):

3680085785 / 495042390

随着年终购物季的结束,许多消费者的家中也许新增了很多各式各样的智能设备。其中有一款目前已经得到了广泛使用的物联网设备,即智能电视。这种电视不仅仅是一种单纯的显示设备,有的智能电视甚至还可以运行安卓应用程序。有的人也许会认为这是一种非常有用的功能,但是这种功能也会给用户带来一定的安全风险。在两年之前,我们就曾对智能电视中所存在的问题进行了研究和分析,而在当时我们就注意到了这个问题。

有的用户喜欢使用一些应用程序来观看海外的电视节目,因为他们无法通过其他方法来观看这类节目。但是,在这些电视App中,有的却会给用户带来安全风险。这些应用程序中会存在后门,攻击者可以通过这些后门来利用安卓操作系统中的一个存在已久的漏洞(CVE-2014-7911),谷歌公司已经在Lollipop 5.0版本的安卓操作系统中修复了这个漏洞,但Cupcake 1.5至Kitkat 4.4W.2版本的安卓系统仍然会受到这个漏洞的影响。

如今,大多数的智能电视使用的都是老版本的安卓操作系统,而这些版本的操作系统中仍然存在这一漏洞。例如长虹、飞利浦、松下等公司所出售的智能电视仍然存在安全漏洞。除此之外,其它采用了老版本安卓操作系统的智能电视设备同样有可能会受到黑客的攻击。值得注意的是,这种带有后门的应用程序主要使用在智能电视或者智能电视盒子之中。

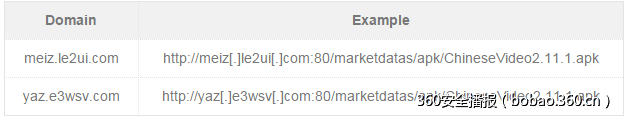

在下列的图表中,我们列出了这类恶意应用程序的下载地址。这些网站的名字中都带有H.TV,访问这些网站的用户大多数都位于美国和加拿大地区。

除了上面所列出的网站之外,恶意软件还使用了下面给出的下载服务器:

攻击是如何发生的?

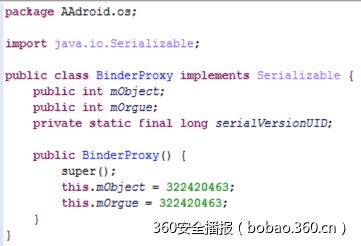

攻击者是如何进行攻击的呢?首先,攻击者会诱骗智能电视的用户去访问上述给出的那些网站,并想办法让他们去安装那些感染了恶意软件的应用程序。一旦用户在他们的智能电视中安装了这些应用程序之后,攻击者就可以触发目标系统中的漏洞了。攻击者可以利用Heap Spray和返回导向编程技术等众所周知的漏洞利用技术来获取目标系统的控制权限。

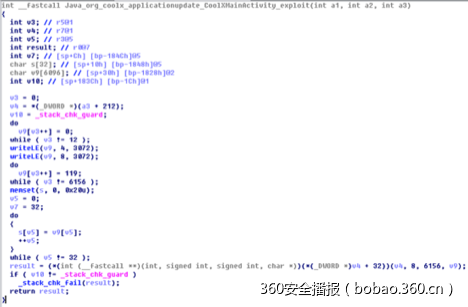

我们可以从上图中看到,恶意软件成功触发了系统中的安全漏洞。

在上图中,恶意应用程序成功利用了系统中的漏洞。

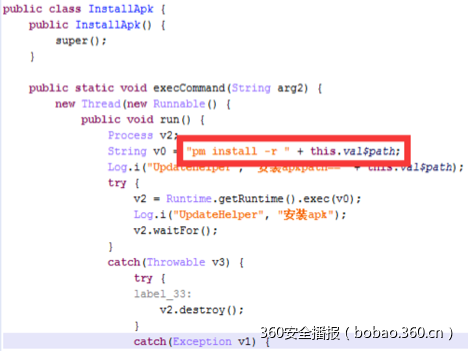

在成功提权的情况下,攻击者将会在系统中悄悄安装其他的应用程序或者恶意软件。我们在分析之后发现,攻击者不仅能够远程更新目标系统中的应用程序,而且还可以向智能电视远程推送相关的app。

我们可以在上图中看到攻击者安装其他恶意软件的过程。

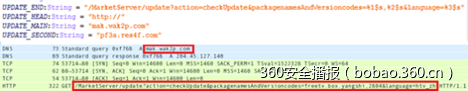

上图显示的是攻击者远程更新目标设备app的过程。

但是请你注意,这些远程安装的应用程序只能通过HTTP进行下载,而无法通过HTTPS进行下载。这也就意味着,如果另一个攻击者能够对目标设备进行中间人攻击,那么他就可以修改目标设备所下载的应用程序,并且覆盖掉较早个攻击者的有效攻击载荷。

如何保护你的智能电视?

趋势科技的移动安全产品能够检测到这种类型的安全威胁。尽管大多数的安卓移动设备都可以随时对系统进行升级和更新,但升级智能电视的系统对很多用户来说却是一个很大的挑战,因为这种操作会受到硬件的限制。鉴于这一情况,我们建议用户在智能电视中安装安全保护产品,并且尽量避免从第三方网站上下载和安装应用程序。

如果你需要了解更多有关智能电视的信息,请点击下列地址:

http://www.trendmicro.com/vinfo/us/security/news/internet-of-things/are-smart-tvs-ready-for-prime-time

相关的哈希值如下:

22019d4326d3340609b3f8326d51e031cafc6bf9a0 01a0b3fbf3e4e840e6aa441353ff29e4c5bf3e10 0637b9116af595e7451dea655a05c32aa89fcbdb 069138865d4a58b3683f1aa687408b40c92fe9cf 0937b9598a58c6fad80c8e41f08e11e6d036d4b4 0c6a075e0cf4e94d57afe085d39423400fa88b7c 2bbcf7511d6953a64f4284f2454dce119bd1063e 2daabbe1d2213594c2a8017401f4fa82e24a2475 396cb2137a6cd6880c96035464712513f44d52b9 3fd7f0b2e8249ff5f08a82f5df003f2713744824 583722e9c6bbbf78d7d4d9689679d22ff6a2c4e9 6357da20ed2661d9b8943275c515c3bd6b9b46c6 8f999a80497bc29f633301f7f96489fe9be4eab5 9434f41147eb7259dcf4f1dd8ed7d1209b1546b8 9ecbff5df641da74910439aefd4ab0596afaff6f a54341b76b88034de6a47bb5904e6c01c53f3cc4 bde06adde1d6f4ac3a1865a4314ca45ca807b39c d1af06e54e294dbc106c03650ac8a556c1b1e1e9 d1f005e07d5369230d2624de94cfcbdad14cd914 d3ab0dd0ac28181e0c531909460dcdd417178d2d dbf3a4d820db3974edc8063d852afa40217a9750 fe86ae99ee7b75abf2bce047f4b5f2f1b20d3492